10 pasos necesarios para la conversión de la web de HTTP a HTTPS

24/7/2018 | Jindřich Zechmeister

Instalar un certificado SSL/TLS en la web y asegurarla es inevitable pero no es difícil. Sin embargo, es recomendable proceder con cautela y tener en cuenta todos los aspectos relacionados. El presente artículo debería ayudarles a los lectores en la instalación del certificado en la web de manera que sean capaces de asegurar la web sin problema.

Paso número uno: evaluad los riesgos de seguridad en la página web

El primer paso es apropiado para examinar todas las direcciones de la web (URL) y asegurarse de que pueden trabajar con el protocolo HTTPS y que sois capaces, si es necesario, de cambiarlas. Es relativamente fácil modificar los enlaces de la propia web y lo podréis hacer con ayuda de webmaster; si los enlaces son relativos (véase el paso número cinco) ni siquiera es necesario modificarlos. Si en el código fuente en los enlaces utilizáis “sin rodeos” un HTTP es necesario pedirle al webmaster que cambie los enlaces directamente en la base de datos.

Además del propio contenido es necesario comprobar el contenido externo y todo lo que cargáis a la web desde fuera. Aquí el HTTPS tiene que funcionar en la parte de la fuente del contenido y esto no siempre es común. Si el HTTPS no estuviera disponible os encontraríais con el problema del contenido mixto, un tema del paso número cinco.

Al analizar la web, deberíais evaluar también todas las herramientas externas, plugg-ins y ampliaciones. Eliminad los que no son imprescindibles. Preferid soluciones Opensource abiertas y no utilicéis complementos que no son actualizados con regularidad y por lo tanto, no tienen arreglados los agujeros de seguridad.

Paso número dos: cread una copia de seguridad

Antes de cualquier modificación importante de la web, es decir, también antes de la instalación del certificado, deberíais crear una copia de seguridad. En teoría, no hay nada que pueda fallar pero seguro que conocéis las leyes de Murphy y siempre es mejor estar seguro. Recomendamos consultar las copias de seguridad con vuestro web hosting o administrador; por parte del suministrador, la creación de la copia de seguridad y la recuperación desde la misma suele ser pan comido porque dispone de herramientas automatizadas. El administrador o el webmaster puede hacer una copia de seguridad manualmente.

Paso número tres: elegid el certificado adecuado

Conseguir un certificado es fácil. Escoged en SSLmarket.es un certificado según la forma de validación, el grado de autenticación y el precio. Incluso no fallaréis si elegís el certificado SSL/TLS más económico como RapidSSL y la web será asegurada confiablemente. Si necesitáis ayudar en la elección no dudéis en utilizar la Guía para elegir un certificado SSL/TLS. Si queréis que la denominación de su compañía en color verde esté al lado de la barra de direcciones (como lo podéis ver en www.SSLmarket.es), seguramente elegid un certificado EV con la validación extendida.

Con cualquier certificado SSL/TLS de la oferta de SSLmarket, la web será totalmente confiable en todos los navegadores y los visitantes no recibirán ningunas notificaciones o advertencias erróneas.

Paso número cuatro: conseguid e instalad el certificado SSL/TLS

El certificado SSL/TLS recién emitido lo recibiréis por correo electrónico y después podéis instalarlo. Si lo hacéis vosotros mismos seguro que apreciaréis las instrucciones en nuestra ayuda de SSLmarket.

Para la instalación necesitáis acceso al servidor y es adecuado que la realice el administrador que tiene experiencias con el servidor. Lo que pasa es que pueden surgir complicaciones debido a las cuales el servidor por ejemplo puede quedarse fuera de servicio.

Un buen webhoster os permitirá instalar el certificado mediante la administración de los servicios: por ejemplo el webhosting CZECHIA.COM permite instalar en el servidor un certificado gratuito o comercial con un solo clic. ¿Por qué no aprovecharlo?

Paso número cinco: eliminad el contenido mixto

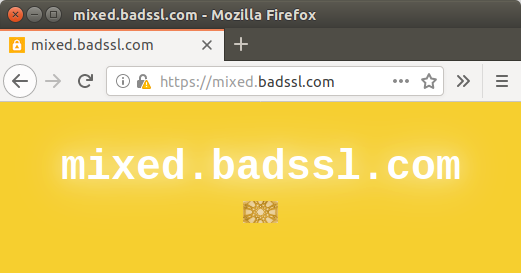

El contenido mixto es todo lo que se carga a la página web mediante el protocolo HTTP no asegurado. En el caso de los elementos estáticos como por ejemplo imágenes se trata de daños en el cifrado de la web, cuando el navegador visualiza un aviso. Si se trata de elementos activos, como por ejemplo scripts, la mayoría de los navegadores actuales va a bloquearlos. Pues bien, el contenido mixto significa que el visitante va a ver en el navegador un aviso de seguridad y su confianza y seguridad estará deteriorada o el elemento en cuestión será bloqueado, no lo verá en la web y esto será un obstáculo para el uso de la web.

Firefox advierte del contenido mixto mediante un icono al lado de la barra de direcciones

Al introducir todos los elementos en la página web, utilizad direcciones URL relativas y no especifiquéis los protocolos HTTP o HTTPS directamente en los enlaces HTML.

Paso número seis: Coincidid con los estándares de seguridad

El certificado SSL/TLS en la web es solamente una herramienta para conseguir la seguridad del visitante. Él mismo no determina el grado de protección de la web. Por lo tanto, es necesario respetar los estándares y recomendaciones de seguridad actuales.

Un ejemplo de una práctica adecuada es desactivar los protocolos SSL antiguos, que se consideran peligrosos, y utilizar únicamente los sucesores seguros llamados protocolos TLS. La misma meticulosidad es necesaria para la configuración del cifrado en vuestro servidor. Una configuración incorrecta puede degradar por completo la seguridad de la web y el certificado luego es inútil. Seguir y evaluar las amenazas de seguridad y tendencias actuales es difícil y prácticamente ningún titular normal de la web tiene tiempo para ello. Los administradores al menos siguen la situación actual en el ámbito de la seguridad. Por lo tanto, es recomendable utilizar una herramienta que encontrará solución en lugar de vosotros: por ejempo test SSLlabs.com. El test enseñará el estado de protección de la web y advertirá de una forma muy precisa de las vulnerabilidades que será necesario eliminar. Con esta herramienta, una configuración segura de la web es pan comido.

Paso número siete: redireccionad de HTTP a HTTPS

Redireccionamiento de HTTP a HTTPS es el paso más importante después de la instalación del certificado. El redireccionamiento tiene que realizarse manualmente (no va a funcionar automáticamente después de la instalación del certificado) y es suficiente encargar esta tarea al administrador de su servidor o pedirlo en su webhosting.

Si no se realizara el redireccionamiento los visitantes utilizarían HTTP (si no añadieran HTTPS a la dirección manualmente) y el certificado sería prácticamente inútil en la web. Desde el punto de vista de SEO, el redireccionamiento mediante 301 status code es obligatorio, de otro modo, Google va a ver dos variantes idénticas de su web y la evaluación de la página web estará dividida entre las dos.

Paso número ocho: instalad HSTS

HSTS es una sigla para el mecanismo HTTP Strict Transport Security. Se trata de una ampliación de la cabecera HTTP, que asegurará la protección de toda la comunicación mediante HTTPS. Dicho de otra manera, después de la instalación de HSTS ya no será posible “meterse” en la web mediante un protocolo HTTP no protegido.

El uso de HSTS requiere una buena gestión de los certificados porque si por ejemplo está a punto de caducar un certificado en la web este error lo van a ver todos vuestros visitantes. A los clientes de SSLmarket.es se les advierte de la caducidad de los certificados una vez al mes mediante un extracto completo, a continuación varias veces en el certificado concreto y pueden activarse una autorenew con un pago automático. De esta manera se puede prevenir el problema con la caducidad. Por supuesto, ¡el administrador no debe olvidarse de instalar el certificado renovado!

Junto con el mecanismo HSTS se menciona a menudo la tecnología complementaria HPKP. Se trata de una definición pública de las claves (es decir, de los certificados) que pueden utilizarse para la web. También pueden ser añadidas a la lista de dominios disponibles mediante HSTS en un navegador de internet individual. Al ser utilizado, es una herramienta muy peligrosa. En absoluto recomendamos utilizarla porque podéis poner fuera de servicio su web por el tiempo para que son válidas las cabeceras. La configuración típica de la caducidad es de 31536000 segundos, lo que equivale a un año (¡!).

Paso número nueve: asegurad cookies

Asegurad cookies que utiliza vuestra web. Cookies es una expresión que seguramente conocéis de las barras molestas de casi todas las webs con que os encontráis en Internet. Se trata de pequeños archivos en los que está guardada la información sobre el visitante y su identificación.

Es necesario que configuréis el uso de cookies seguras en la parte del servidor. Esto asegurará el atributo “HttpOnly” y “Secure”; una cookie segura significa su transmisión mediante HTTPS al cliente y la imposibilidad de intervenir el contenido. Es posible pasar al nivel superior de protección instalando el cifrado de cookies. En la parte del visitante ya no estarán guardadas solamente como archivos de texto simples sino que estarán cifradas. Gracias a ello impediréis un robo de acceso de alguno de los usuarios de la web.

Paso número diez: utilizad una sola forma de URL y revisad las herramientas SEO

En el paso número siete habéis empezado a redireccionar las páginas de HTTP a HTTPS. No ha sido solamente por razones de seguridad sino también por SEO. Una página disponible al mismo tiempo en HTTP y HTTPS representa un contenido individual doble para el buscador (duplicado, lógicamente). Y seguro que esto no está bien. Un problema parecido es el funcionamiento de la web en un dominio simple y un dominio con WWW; también esta duplicidad tiene que ser eliminada mediante el redireccionamiento. Una página web duplicada aparece incluso con la presencia o ausencia de la barra al final de URL (por ejemplo Wordpress y otros sistemas de publicación).

Para Google Analytics, que seguramente utilizáis en la web, una web en HTTP y HTTPS puede parecer dos nombres de equipo diferentes, lo que tiene impacto sobre SEO y la usabilidad de Google Analytics. Igual que para la forma www.dominio.es. Después del redireccionamiento de HTTP a una forma de URL con HTTPS revisad si las herramientas SEO que utilizáis usan una sola forma del dominio.

Mgr. Marta Castro Aguila

Especialista en los certificados SSL de seguridad

DigiCert TLS/SSL Professional

e-mail: marta.castro-aguila(at)zoner.com