Certificate transparency: registro de todos los certificados

25/7/2018 | Jindřich Zechmeister

Desde el primer de abril, todos los certificados SSL/TLS emitidos por las autoridades certificadoras públicas deben indicarse en los registros de Certificate Transparency. En este artículo vamos a ver cuáles son las ventajas de este mecanismo y la manera de encontrar los certificados en estos registros descentralizados.

Los registros públicos de todos los certificados emitidos deberían servir sobre todo para el control de certificados extendidos y garantizar que alguna de cientos de autoridades certificadoras no engaña y no emite certificados sin autorización suficiente. Los principios del proyecto Certificate Transparency los encontraréis en su (no muy sinóptica) página principal.

Certificate Transparency es obligatoria en Chrome

En abril, Google estableció la obligación de la presencia del certificado en el logo de Certificate Transparency. Si el nevegador Chrome no lo encuentra allí no considerará el certificado SSL/TLS como confiable. Este es también el mayor motivo por el que Certificate Transparency es obligatoria también para las autoridades certificadoras. En los certificados EV con la validación extendida, este principio se aplica ya desde el año 2015.

Control de los certificados SSL/TLS en los registros

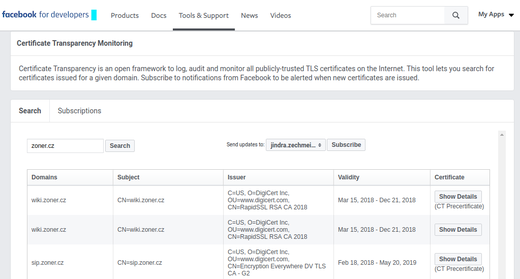

Los registros públicos funcionan de forma descentralizada, como ya hemos mencionado al principio de nuestro artículo. En el marco del control, podéis examinar diferentes logos y utilizar para ello una serie de herramientas. Vamos a ver cuáles son las más eficientes. Certificate Transparency Monitoring es una herramienta de Facebook; probablemente no esperaríamos una herramienta para los certificados SSL/TLS de esta corporación pero se trata del mejor navegador de los registros de Certificate Transparency. Hace exactamente lo que necesitáis de ella: encontrará rápidamente registros sobre los certificados emitidos para el dominio en cuestión. Mostrará un certificado concreto, sus detalles y sobre todo ofrece una generación fácil de un aviso sobre emisión de certificados para vuestro dominio. Una desventaja de esta herramienta es el hecho de que está accesible sólo cuando se accede a la cuenta y por lo tanto, necesitáis tener una cuenta en Facebook.

Certificate Transparency Monitoring de Facebook

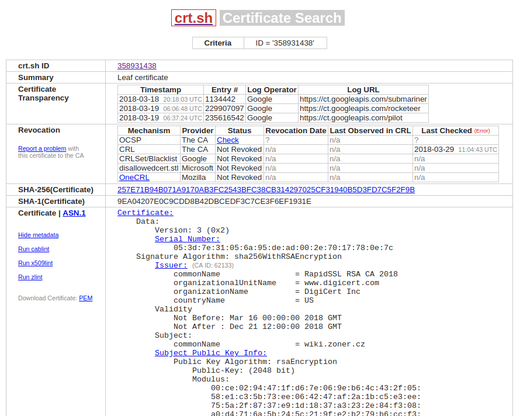

Una herramienta avanzada pero menos agradable desde el punto de vista del usuario es el servidor crt.sh. Ofrece funciones más avanzadas como OCSP check del certificado pero la propia realización es una tarea colosal, la visualización del certificado en ASN.1 es poco agradable y sobre todo la búsqueda no es tan fácil como en la herramienta de Facebook.

Certificate Transparency de crt.sh

Certificate Transparency de crt.sh

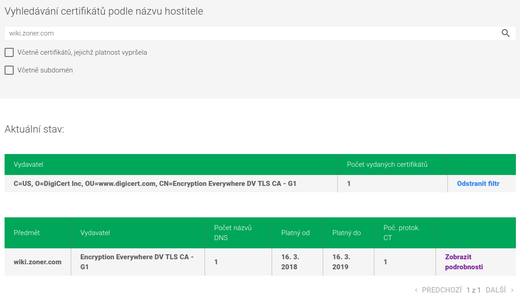

En la lista de herramientas para el control Certificate Transparency no puede faltar Google, que en realidad es un “padre” de este principio del control. El verificador forma parte del proyecto Certificate Transparency y ofrece una búsqueda según el nombre del anfitrión; a saber, incluidos los certificados caducados o los subdominios del dominio principal. Entre todas las herramientas mencionadas, esta tiene el menor número de opciones y muestra solamente informaciones sobre el certificado, su emisor y el logo CT en el cual está guardada la información.

Certificate Transparency navegador de Google

Certificate Transparency navegador de Google

Conclusión

De lo anteriormente mencionado se desprende que Certificate Transparency como una herramienta para controlar los certificados emitidos tiene importancia solamente si existe una posibilidad de aviso para vuestro dominio; en otros casos, esta herramienta no les sirve prácticamente para nada a los usuarios normales. El aviso es compatible con la herramienta CT de Facebook pero la condición para la posibilidad de aviso es tener una cuenta de Facebook. Desde el punto de vista del titular del certificado, que no controla otras autoridades certificadoras, Certificate Transparency es un mecanismo con el cual no se encuentra normalmente. Los certificados emitidos están añadidos automáticamente al logo para que sean confiables en Chrome. Si queréis, como un titular del dominio, limitar la emisión del certificado por otra autoridad certificadora recomiendo utilizar el registro CAA en DNS. Es un mecanismo más eficiente que el siguiente control porque las autoridades certificadoras están obligadas a controlarlo y respetarlo desde el verano pasado.